Déformation professionnelle vraisemblablement, mais je suis toujours surpris du nombre de personnes qui quittent leur place de travail en laissant leur session ouverte, ou pestent contre l'IT lorsque celle-ci se ferme automatiquement après une période d'inactivité.

A leurs yeux, ressaisir leur mot de passe s'apparente à une tâche aussi fastidieuse qu'inutile. Pire, elle diminue leur sacro-sainte productivité.

A l'heure où l'économie tourne au ralentit pour cause de pandémie, je vous propose de faire l'éloge de la lenteur. De tenter de comprendre pourquoi il vaut la peine de sacrifier 5 secondes (soit le temps qu'il me faut pour saisir un mot de passe de 12 caractères), et dans quels cas il s'avère utile d'en rajouter 3 par l'activation d'un second facteur d'authentification.

Qu'est-ce qu'une authentification forte ?

Il existe plusieurs types de facteurs d’authentification ; le plus couramment utilisé étant le facteur mémoriel.

Autrement dit, quelque chose dont on se souvient tel que son mot de passe.

Je passerai outre la problématique du mot de passe trop facile à deviner, ou réutilisé à tellement d'endroits qu'il en devient quasiment impossible qu'il ne soit pas déjà compromis... Ce sera peut-être l'objet d'un prochain article.

Le second facteur fait référence à quelque chose que l'on possède. Ce peut être une information sur une clé USB (pas très pratique...), un certificat numérique ou un code aléatoire généré par une application logicielle sur son smartphone (nous y reviendrons).

Il existe aussi le facteur corporel, soit quelque chose qui nous caractérise personnellement telle qu'une empreinte biométrique. Enfin, et pour être complet, on mentionnera la bonne vieille signature manuscrite qui est considérée comme un facteur réactionnel, à savoir quelque chose que l'on fait.

La combinaison de ces facteurs va permettre de passer d'une authentification simple (mot de passe uniquement) à une authentification dite forte (mot de passe + un second facteur).

A quoi bon utiliser un second facteur d’authentification ?

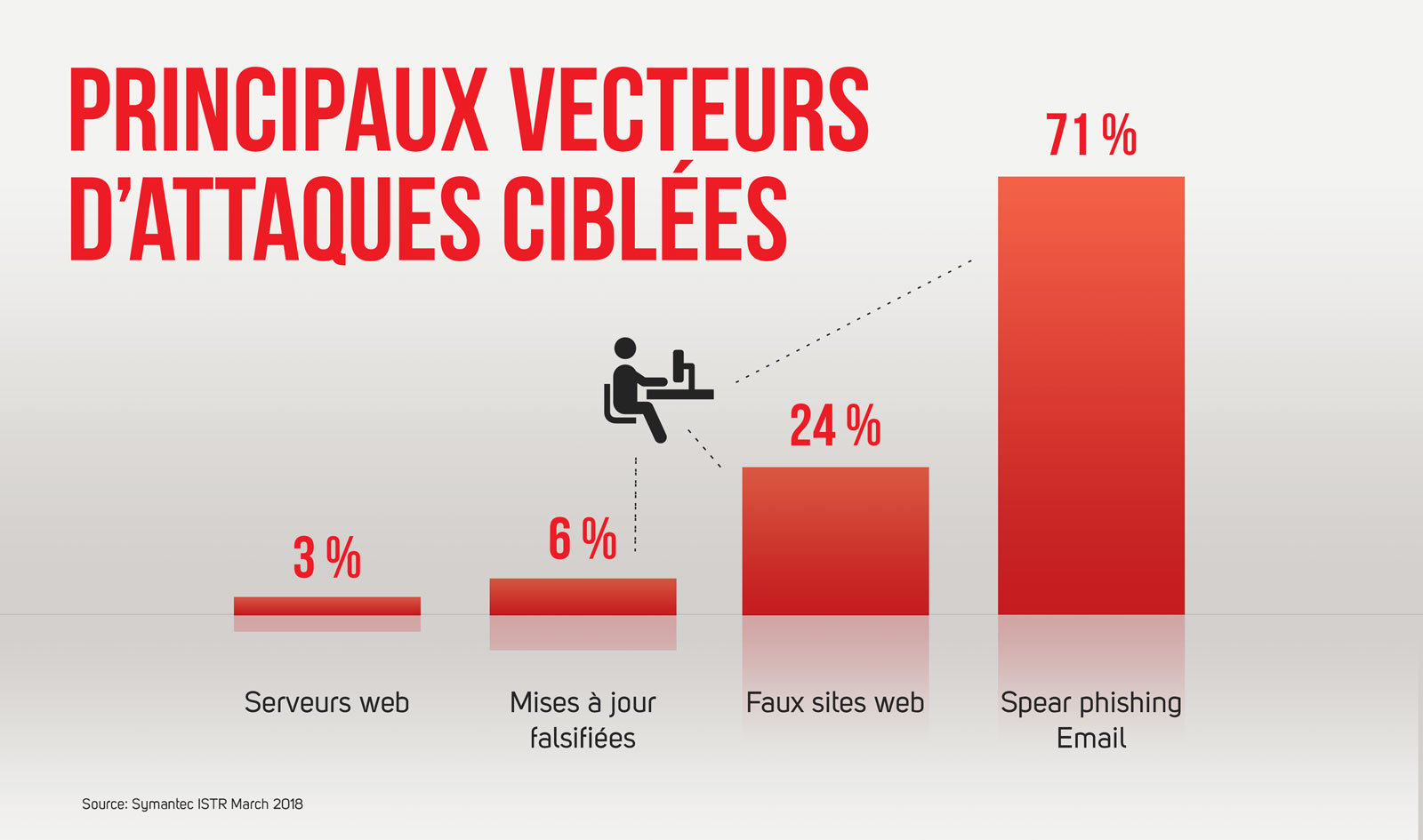

Selon une étude de Symantec portant sur les principaux vecteurs de cyberattaques, seulement 3% des attaques ciblées visent l'exploitation d'une vulnérabilité technique d'un serveur web.

Cela démontre que les hackers ont bien compris qu'il est plus facile de s'attaquer à l'humain plutôt que de tenter de battre la technologie...

Et comme le montre ce graphique, le principal vecteur est, et de loin, le phishing. Soit la tactique consistant à envoyer un faux mail pour inciter son destinataire à faire quelque chose qu'il ne devrait pas. Comme cliquer sur un lien, se connecter à un site web frauduleux et y saisir ses identifiants personnels.

Scénario connu, maintes fois expliqué mais qui reste pour la plupart des gens une menace diffuse. Pourtant, sa concrétisation laisse des traces plus que matérielles !

J'ai récemment été sollicité pour aider une jeune femme dont le compte Instagram a été piraté. Comme son mot de passe était utilisé à de très nombreux endroits, sa messagerie (non sécurisée) faisait aussi partie des comptes auxquels le pirate avait accès.

Il était par conséquent informé de tous les faits et gestes de sa victime qui tentait désespérément de changer son mot de passe.

Survenue en pleine période d'examens et de recherche d'emploi, cette attaque ciblée ne pouvait arriver à un pire moment pour la jeune femme. Au-delà du stress émotionnel causé par les fausses publications sur son compte Instagram (et de l'impact de celles-ci sur son réseau d'ami-e-s...), le temps et l'énergie nécessaires à se relever d'une telle attaque l'ont convaincue d'adopter désormais des mesures de sécurité additionnelles, notamment l'utilisation d'un second facteur d'authentification.

Dans le monde professionnel également, la recrudescence des attaques de phishing liées au COVID-19 doit inciter les entreprises à réfléchir. En envoyant tout le personnel en télétravail durant la pandémie, l'accès à distance s’est souvent fait par des ordinateurs privés dont les sessions ne sont pas suffisamment sécurisées.

Et même lorsque l'employeur fournit lui-même le matériel, la sécurité reste très basique puisqu’elle repose souvent sur une authentification simple. Si la connexion est facile et rapide pour l'utilisateur, elle l'est également pour les hackers, lesquels ne semblent pas vouloir s'en priver du reste !

Alors que représentent 8 secondes pour s'identifier correctement par rapport aux journées d'angoisse vécues ainsi que l'effort de récupération technique imposé au pire moment à cette jeune femme ?

Que représentent 8 secondes pour protéger les systèmes de l'entreprise d'une attaque susceptible de paralyser complètement son activité pour plusieurs jours ?

Quand faut-il activer un second facteur d'authentification ?

Aussi souvent que possible, mais aussi rarement que nécessaire

Cette parodie de la phrase culte du conseiller fédéral Alain Berset peut trouver un sens dans notre contexte.

Il est illusoire d'espérer l'activation d'un second facteur sur tous les services en lignes que nous utilisons.

Premièrement car beaucoup n'offrent pas cette fonctionnalité (honte à eux !) et, deuxièmement, car le risque n'est pas identique partout.

D'où la nécessité de raréfier la mesure de sécurité forte pour l'appliquer là où elle donne du sens.

Pour illustrer mon propos, j'utilise 250 mots de passe différents entre ma vie privée et professionnelle.Au-delà de l'e-banking qui impose cette mesure par défaut, le second facteur d'authentification est activé pour une bonne vingtaine de comptes différents. On y trouve notamment :

- Mes diverses messageries en ligne ;

- Les applications professionnelles sensibles ;

- Mes deux réseaux sociaux favoris ;

- Certains sites de vente en ligne ;

- Des sites ou applications permettant de modifier des paramètres liés à la sécurité de mon site internet, de mon réseau informatique ou encore de mes solutions de sauvegarde.

Pour faire simple : tous les identifiants dont la compromission me créerait un dommage important que ce soit sur le plan humain, financier ou matériel.

Grâce à l'utilisation d'un gestionnaire de mot de passe, la saisie du premier facteur est réalisée automatiquement, il ne me reste plus qu'à saisir le second, en général un code à 6 chiffres généré aléatoirement par une application sur mon smartphone.

Comment faire pour activer le second facteur d’authentification?

Là où les sites internet offrent le 2FA, je vous recommande de privilégier la solution applicative plutôt que les codes sms dont le piratage reste possible.

Il vous faut donc choisir une application permettant de générer des codes que vous allez lier au service que vous souhaitez protéger.

Vous pouvez choisir entre Authy, Google authenticator ou Authenticator de Microsoft. Elles fonctionnent toutes sur le même principe et sont disponibles sur les différentes plateformes (iOS, MacOS, Android, Windows, ..). Personnellement, j'ai choisi Authy car elle offre des fonctionnalités étendues et est plus respectueuse de la vie privée.

Une fois l'application installée sur votre smartphone, prenez soin de bien conserver ses codes de sauvegardes dans un endroit sûr. (Votre gestionnaire de mots de passe fait cela très bien...)

Ensuite, il vous suffit de vous connecter sur vos sites préférés, vous rendre dans les paramètres de sécurité de votre compte, chercher la fonctionnalité de second facteur d'authentification et de l'activer.

Le site vous proposera généralement un QR code que vous scannerez à l'aide de votre application 2FA pour ainsi créer le lien entre votre smartphone et le service en question. Il ne vous reste plus qu'à saisir le code proposé sur le site pour finaliser l'activation.

Y a t-il des désavantages au second facteur d’identification?

Bien sûr… vous devez désormais avoir votre smartphone avec vous pour vous connecter sur les sites où vous aurez activé le 2FA.

Mais où allez-vous sans votre téléphone de nos jours ? Est-ce un réel obstacle à une sécurité renforcée ? A mes yeux, pas vraiment.

Et si comme moi vous êtes multi-écrans, rien ne vous empêche de choisir une application 2FA Multi-devices et l'installer également sur votre tablette, ordinateur ou même smartwatch !

Qu’on le veuille ou non, le mot de passe va nous accompagner encore longtemps pour valider notre identité. D’autant que les mesures susceptibles de le remplacer ne sont pas la panacée non plus !

Je pense notamment à l’usage toujours plus intensif de la biométrie et de l’intelligence artificielle. Ces technologies sont certes prometteuses mais sont également porteuses de défis colossaux tant sur le plan sécuritaire qu’éthique.

Restez protégé-e-s, activez le 2FA !