Dans notre vie de plus en plus numérisée, il est essentiel de protéger nos données. Mais comment? Stéphane Droxler vous donne quelques conseils simples et pratiques.

Avant tout, il faut comprendre pourquoi protéger vos propres données est devenu essentiel dans notre vie toujours plus numérisée :

- Vous pensez ne rien avoir à cacher mais le contenu de votre courrier est le vôtre et doit pouvoir le rester.

- Votre historique de navigation sur internet en dit long sur vous, vos envies ou vos préoccupations.

- Votre smartphone, et les applications qu’il héberge, permettent de vous suivre à la trace, à tout moment.

Prises individuellement, vos informations vous semblent de peu d’intérêt et a priori sans grande valeur.

Elles sont néanmoins exploitées par différents acteurs et corrélées avec d’autres sources pour réaliser votre, ou plutôt vos profils, selon l’angle d’analyse recherché.

Le motif généralement évoqué par ces acteurs? Vous fournir une publicité en phase avec vos attentes. Le second motif que vous lisez régulièrement est celui « d’améliorer la qualité de nos services ».

Les objectifs réels sont nettement moins avouables.

L’exploitation commerciale des données sert toujours plus à faire fluctuer le prix d’un bien ou d’un service en fonction de l’intérêt perçu du client.

L’exemple le plus connu est celui des sites de voyages:

Ils mettent la pression pour vous inciter à aller rapidement au bout de la réservation en indiquant qu’il ne reste plus que quelques places disponibles et que plusieurs internautes consultent cette destination en même temps que vous.

Si de surcroît votre historique de navigation semble indiquer un réel intérêt pour ce voyage, son prix va augmenter à chacune de vos visites.

Les voyagistes ne sont bien évidemment pas les seuls à utiliser ces pratiques.

Le marketing digital consiste à dresser le profil du client afin de déterminer sa capacité financière et adapter les prix afin d’optimiser son bénéfice, au détriment du consommateur bien entendu,

Plus grave encore, depuis 2014 et l’affaire Snowden: on connait l’ampleur de la surveillance de masse instaurée par certains gouvernements.

Les choses n’ont fait qu’empirer depuis. Voici Le leitmotiv permettant de justifier les actions toujours plus invasives de notre sphère privée:

Vous n’avez rien à craindre si vous n’avez rien à vous reprocher.

Le fait que nos données personnelles puissent être conservées ad vitam eternam et soient accessibles à des régimes aux motivations incertaines est un risque élevé pour la démocratie.

Nul ne sait en effet comment seront interprétés dans quelques années des actions militantes pour une cause ou une autre, des communications avec des connaissances devenues entre temps « extrêmistes » ou « dissidentes », voire même de simples déplacements dans des lieux devenu le théâtre d’événements importants.

Est-ce une fatalité ? Pouvons-nous encore agir pour préserver notre sphère privée ? Nul besoin d’être un génie de l’informatique pour regagner une certaine maîtrise de ses données.

Suivez ces cinq conseils pour maîtriser vos données

1. Utilisez une messagerie sécurisée

Les messageries gratuites (type Gmail) peuvent aisément être piratées.

De plus, le contenu de votre correspondance est systématiquement indexé pour alimenter des algorithmes ciblant votre profil à des fins marketing, voire pire selon le pays dans lequel vous vous trouvez.

En optant pour des solutions telles que ProtonMail ou TThreema (alternative à WhatsApp), vous favorisez en outre des entreprises helvétiques et surtout des boîtes aux lettres dont vous êtes le seul à détenir la clé.

Protonmail, la messagerie sécurisée suisse

Protonmail a été fondée en 2013 par des scientifiques issus du CERN qui souhaitaient protéger les libertés individuelles sur le web. Ils ont créé à ce jour différents services ProtonMail, ProtonContacts et ProtonVPN, tous respectueux de la vie privée des utilisateurs.

L’entreprise est basée en Suisse et ses serveurs sont situés en Suisse. Toutes vos données sont donc protégées par les lois de confidentialité suisses. Ce qui, soit dit en passant, n’est pas forcément le meilleur gage tant notre loi sur la protection des données est vétuste.

La sécurité est surtout garantie par l’architecture même de l’application qui fait que seul le détenteur du compte peut accéder à ses informations.

Tous les emails peuvent être sécurisés avec un chiffrement de bout-en-bout, automatiquement entre utilisateurs de ProtonMail, grâce à des fonctionnalités simples et conviviales pour les autres destinataires.

Aucune information personnelle n’est requise pour créer votre compte de messagerie sécurisée. L’entreprise ne garde pas les logs d'IP qui peuvent être liées à votre compte de messagerie anonyme.

ProtonMail peut être utilisé sur n’importe quel appareil sans installer de logiciel.

Les comptes de messagerie électronique sécurisée de ProtonMail sont compatibles avec les autres fournisseurs de messagerie électronique.

Vous pouvez envoyer et recevoir des emails normalement.

Threema, l’application de messagerie instantanée

Threema est une compagnie suisse dont les serveurs sont basés en Suisse, qui a développé une application de messagerie instantanée chiffrée. Cette dernière est principalement utilisée en Allemagne, en Suisse et en Autriche. ,

Elle est recommandée par des spécialistes comme alternative, plus respectueuse des données personnelles, à WhatsApp ou Facebook Messenger

L’application utilise simplement un code d’identification; pas besoin de la relier à une adresse e-mail ou à un numéro de téléphone. Mais cela est possible si vous le souhaitez.

Vos messages sont cryptés de bout en bout ; ils peuvent être textuels ou multimédia. L’application est disponible pour Android, iOS et Windows Phone.

2. Choisissez et paramétrez votre navigateur

Non, Google ou Microsoft ne sont pas les seules portes d’accès sur le web. Privilégiez des navigateurs respectueux de votre vie privée tels que Safari, Firefox ou encore Brave.

Grâce à eux, vous pouvez régler vos préférences en matière de sécurité et bloquer les trackers de publicité. Il est également possible de remplacer votre moteur de recherche par Qwant ou DuckDuckGo.

Ainsi, Google en saura un peu moins sur vous.

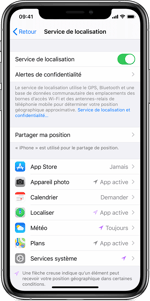

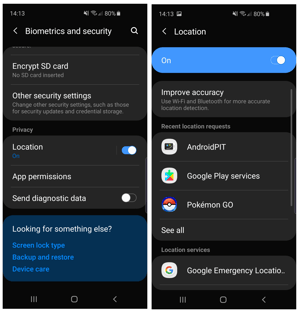

3. Protégez votre smartphone

De très nombreuses applications utilisent votre géolocalisation alors qu’elles n’en ont pas besoin pour fonctionner.

Elles deviennent alors des mouchards permanents et, qui plus est, consomment votre batterie.

Comment adapter vos réglages en fonction de vos réels besoins.

Sur iPhone : Réglages -> Confidentialité -> Service de localisation.

Sur Androïd: Réglages -> Biométrie et sécurité -> Autorisation applications -> Localisation.

4. Utilisez un gestionnaire de mots de passe

Le mot de passe reste à ce jour le moyen d’identification le plus courant. Réutiliser le même pour différents services est extrêmement dangereux.

Comme notre mémoire n’est pas sans limite, un gestionnaire de mots de passe permet d’appliquer (sans avoir à les saisir) des mots de passe forts et uniques à chaque application ou service en ligne.

Veillez toutefois à bien choisir votre coffre-fort numérique : un logiciel de sécurité serait toujours meilleur que la solution gratuite de votre navigateur.

Parmi les solutions disponibles, je recommande 1Password, Roboform, LastPass ou encore KeyPass pour les amateurs d’open source.

5. Activez le second facteur d’authentification

À l’image de votre E-Banking, de plus en plus de sites marchands sérieux vous proposent d’activer le 2FA (two factor authentication).

Cette technique consiste à ajouter un élément de sécurité additionnel au mot de passe.

La simple combinaison de l’identifiant utilisateur (qui vous êtes) et d’un mot de passe (quelque chose que vous connaissez) ne résiste pas aux cybercriminels.

Que cela soit grâce à des attaques de phishing ou par la récupération sur le darkweb d’identifiants volés, il est aisé pour des hackers de se faire passer pour vous.

Ceci est d’autant plus simple que la majorité des gens réutilisent le même mot de passe pour de nombreux services.

Ajouter un second facteur d’authentification (quelque chose que vous possédez) complexifie la donne.

Concrètement, il s’agit de codes générés aléatoirement (appelés tokens) sur une application logicielle ou un périphérique physique tel qu’une carte de crédit ou une clé USB.

La solution du code à usage unique envoyé par SMS rentre également dans cette catégorie de 2FA, bien que moins sûre que le token logiciel car les messages SMS peuvent être interceptés.

Implémenter un second facteur d’authentification requiert un premier choix de l’utilisateur : à savoir opter pour la solution physique ou logicielle.

Si le token physique est le moyen le plus sûr, il comporte néanmoins un inconvénient de taille : l’oubli ou la perte du périphérique peut significativement compliquer la vie de l’utilisateur.

La solution logicielle est plus simple car disponible sur son smartphone.

Et on a de moins en moins tendance à oublier son smartphone !

Certaines solutions Cloud permettent de répliquer les tokens sur de multiples périphériques, ce qui implique toutefois une sauvegarde sur les serveurs du fournisseur.

Il est donc important de bien le choisir. Quelques pistes :

Yubikey, Google authenticator, LastPass ou ma favorite, Authy

Conclusion: formez-vous en protection des données!

Le niveau de sécurité à adopter est bien entendu variable si vous êtes un journaliste d’investigation, une personnalité publique ou un paisible retraité.

Néanmoins, les quelques astuces ci-dessus vous permettront d’adopter ce que j’appelle une cyber hygiène.

C’est-à-dire de cesser de divulguer gratuitement vos données personnelles pour qu’elles profitent à d’autres et significativement compliquer la tâche des cyber-criminels cherchant à vous nuire.

Si vous souhaitez aller plus loin, voir même devenir responsable de la protection des données dans votre entreprise ou votre administration, suivez le Certificate of Advanced Studies en Protection des données d'UniDistance. Cette formation en six modules dure six mois et se déroule entièrement online.